Ochrona przechowywanych danych to podstawa bezpieczeństwa każdej firmy. Jednym z najważniejszych zagrożeń jest ransomware, czyli oprogramowanie żądające okupu. Sprawdź, jak chronić swój sprzęt i pliki przed tego typu atakami.

Czym jest ransomware?

W każdej firmie komputery stanowią nieodzowny element codziennych działań – służą do tworzenia dokumentów, zarządzania bazami danych, archiwizowania informacji oraz prowadzenia komunikacji. Jednak te same pliki i dane mogą zainteresować także cyberprzestępców, którzy szukają sposobów na ich wykorzystanie – często z celami finansowymi.

Jedną z najgroźniejszych metod ataków, które stosują oszuści, jest ransomware – rodzaj złośliwego oprogramowania, którego celem jest ograniczenie dostępu użytkownika do danych lub sprzętu. Atakujący żąda następnie okupu za przywrócenie pełnej funkcjonalności systemu.

Jak działa złośliwe oprogramowanie typu ransomware?

Złośliwy oprogramowanie może przedostać się do komputera na wiele sposobów. Najczęstsze kanały infekcji to:

- załączniki e-maili , zawierające wirusy,

- zainfekowane strony internetowe , które automatycznie pobierają złośliwy kod,

- sieci lokalne czy USB-y, podłączone do urządzenia przez użytkownika.

Gdy ransomware znajdzie się już na zainfekowanym komputerze, jego działanie może przejawiać się na różne sposoby. Najczęściej jednak skutkuje on szyfrowaniem plików , dzięki czemu użytkownik traci możliwość ich odczytu bez odpowiedniego klucza deszyfrującego – który posiada właśnie atakujący.

Taki atak może paraliżować działalność firmy, uniemożliwiając dostęp do ważnych danych i powodując znaczne straty finansowe oraz reputacyjne.

Ochrona komputera przed ransomware

Złośliwe oprogramowanie, takie jak ransomware , może nie tylko uniemożliwić dostęp do danych, ale także całkowicie sparaliżować działanie firmy. Dlatego zabezpieczenie systemów informatycznych przed atakami tego typu jest kluczowe. Istnieje kilka sprawdzonych metod, które znacząco zwiększają poziom bezpieczeństwa i pomagają uniknąć utraty ważnych plików oraz danych.

W tym artykule przedstawiamy najskuteczniejsze sposoby ochrony sprzętu przed działaniem szkodliwych programów – szczególnie ważne w obliczu rosnącej liczby cyberataków.

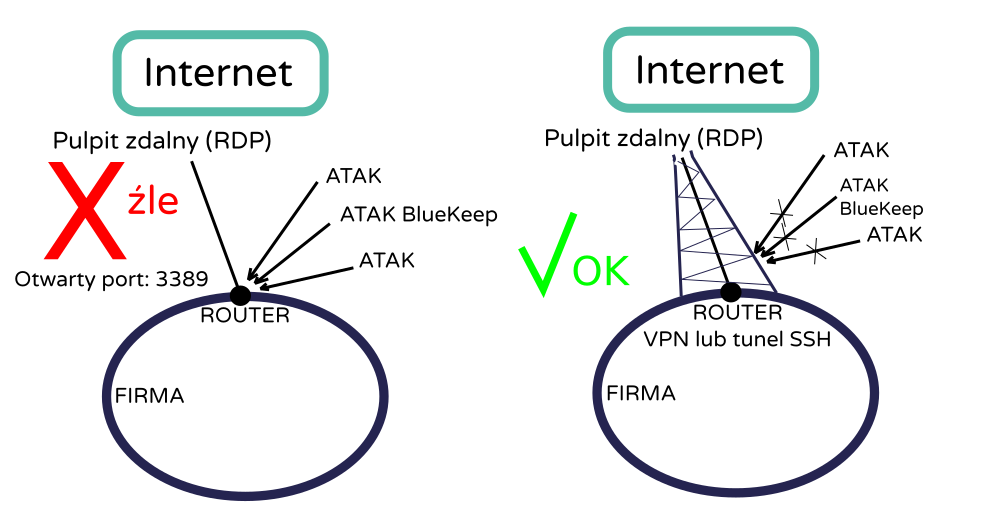

Praca zdalna – zabezpieczenie za pomocą sieci VPN i tunelowania SSH

W ostatnich latach praca zdalna staje się coraz powszechniejsza. Pandemia 2020 roku przyniosła ogromny wzrost home office, a kolejne obostrzenia spowodowały, że wiele firm musiało przenieść swoje działania do domowych warunków. Niestety, korzystanie z prywatnych sieci wiąże się z większym ryzykiem zagrożeń cybernetycznych – dlatego należy odpowiednio przygotować środowisko pracy.

Jednym z częstszych rozwiązań w pracy zdalnej jest udostępnianie ekranu współpracownikom. Tego typu działania powinny odbywać się wyłącznie przez platformy oferujące podwójną autoryzację (2FA) oraz dodatkowe mechanizmy weryfikacji. Dzięki temu zawartość naszego komputera pozostaje chroniona przed nieautoryzowanym dostępem.

Aby jeszcze bardziej ograniczyć ryzyko, warto wykorzystać rozwiązania takie jak:

- Sieci Virtual Private Network (VPN) – umożliwiają bezpieczne połączenie z firmową siecią nawet z domowej sieci internetowej. Zmieniają adres IP użytkownika i kierują ruch przez zaszyfrowane połączenie.

- Tunelowanie SSH – protokół umożliwiający bezpieczną komunikację i transfer danych między urządzeniami, z minimalnym ryzykiem podsłuchu czy modyfikacji informacji.

Korzystanie z tych technologii pozwala na ukrycie rzeczywistego adresu IP urządzenia, co znacznie utrudnia hakerom próbę jego wykorzystania jako punktu wejścia do sieci. Warto jednak pamiętać, że poprawna konfiguracja tych narzędzi wymaga doświadczenia – najlepiej jej dokonać pod nadzorem specjalisty IT.

Dbając o te proste, ale skuteczne zasady bezpieczeństwa, możesz znacznie zwiększyć odporność swojej infrastruktury informatycznej na ataki ransomware. Jeśli potrzebujesz wsparcia w zakresie zabezpieczeń lub chcesz przeprowadzić audyt bezpieczeństwa – śmiało pytaj!

Skuteczny antywirus oraz regularne aktualizacje systemu

Jednym z podstawowych elementów ochrony komputerów i danych jest instalacja odpowiedniego programu antywirusowego . Jego zadaniem jest ciągłe skanowanie systemu w poszukiwaniu potencjalnych zagrożeń, takich jak ransomware czy inne rodzaje złośliwego oprogramowania. Gdy zostanie wykryte niebezpieczeństwo, program automatycznie izoluje szkodliwe pliki w kwarantannie i informuje użytkownika o zaistniałej sytuacji.

W przypadku firm warto wybierać rozwiązania biznesowe, które oferują dodatkowe funkcje – np. zarządzanie licencjami, raportowanie oraz integrację z systemem IT. To również kluczowy element, który może pomóc pomyślnie przejść audyty bezpieczeństwa.

Równie istotna jest regularna aktualizacja systemu operacyjnego i oprogramowania . Żaden system komputerowy nie jest idealnie odporny na ataki – nawet najnowocześniejsze platformy mają swoje luki. Twórcy systemów starają się je szybko identyfikować i naprawiać poprzez wypuszczanie aktualizacji bezpieczeństwa. Ich stosowanie to prosta, ale skuteczna metoda unikania znanych luk, które mogą być wykorzystane przez cyberprzestępców.

Segmentacja sieci jako sposób przeciwdziałania złośliwemu oprogramowaniu

Innym skutecznym sposobem zabezpieczenia przed atakami typu ransomware jest segmentacja sieci . Polega ona na podziale infrastruktury sieciowej na mniejsze, logiczne części. Dzięki temu można odseparować różne grupy urządzeń – np. sieć dla gości, sieć dla kamer monitoringu i sieć wewnętrzną firmy.

Jeśli jedna część sieci zostanie zainfekowana, pozostałe pozostaną nadal bezpieczne. Dodatkowo segmentacja pozwala kontrolować dostęp do konkretnych danych, udzielając ich tylko uprawnionym osobom. Takie rozwiązanie znacząco ogranicza ryzyko rozprzestrzenienia się wirusa po całej sieci.

Samodzielne przygotowanie segmentowanej architektury sieci może być jednak trudnym i czasochłonnym zadaniem. Warto więc powierzyć ją ekspertom z działu IT lub firmie specjalizującej się w usługach informatycznych, takiej jak IT Leader .

Zabezpieczenie poczty e-mail – pierwsza linia obrony

Jak już wspomnieliśmy, jednym z głównych wejść atakującym do systemu jest poczta elektroniczna . Wiadomości zawierające złośliwe załączniki lub linki mogą okazać się źródłem groźnego oprogramowania, które uniemożliwi dalsze korzystanie z urządzenia i danych.

Dlatego też zabezpieczenie skrzynki mailowej ma kluczowe znaczenie. Skuteczną metodą obrony jest wykorzystanie antywirusu, który nie tylko chroni dysk, ale także sprawdza wiadomości przychodzące na obecność zagrożeń. Warto także skonfigurować klienta e-mail w taki sposób, by widoczne były rozszerzenia plików , co pozwoli łatwiej rozpoznać potencjalnie niebezpieczne załączniki (np. .exe, .bat, .js).

Świadomość pracowników – klucz do skutecznej obrony przed ransomware

Najlepsze technologie nic nie dadzą, jeśli osoby je obsługujące nie będą świadome zagrożeń. Dlatego każdemu pracodawcy powinno zależeć na przeszkoleniu pracowników w zakresie bezpieczeństwa cyfrowego. Wiedza o tym, jak działa ransomware, jakie są najczęstsze formy jego propagacji i jak z nim walczyć, pozwala unikać błędów, które mogą prowadzić do infekcji.

Podnoszenie poziomu świadomości wśród zespołu to także sposób na szybsze reagowanie na ewentualne zagrożenia oraz rozpoczęcie działań ratunkowych, jeśli atak faktycznie miał miejsce.

Tworzenie kopii zapasowych – strategia defensywna

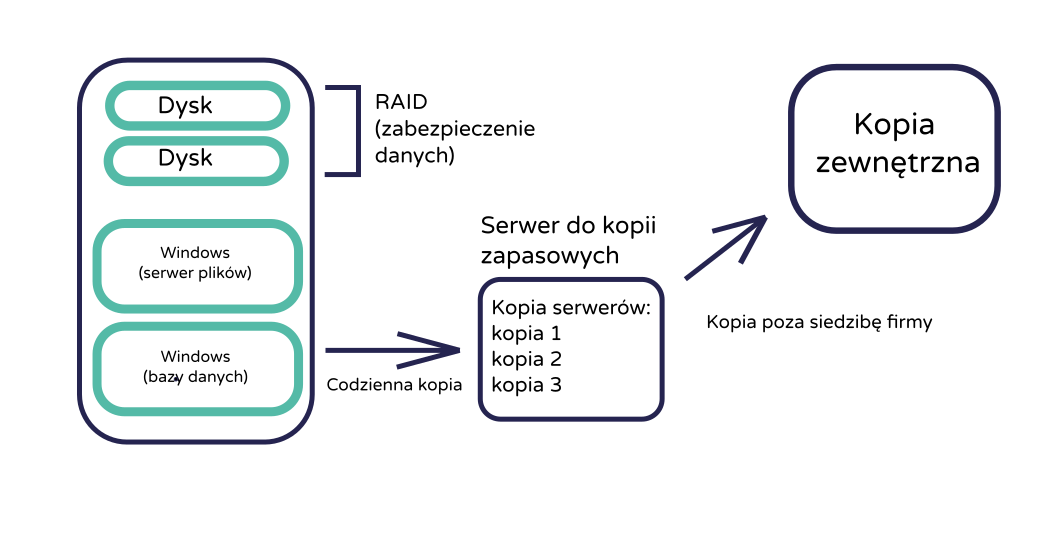

Nawet najlepiej zabezpieczona firma nie jest całkowicie odporna na utratę danych – zarówno z powodu ludzkich błędów, jak i ataków hakerskich. Jak więc zminimalizować straty? Najskuteczniejszym rozwiązaniem jest regularne tworzenie kopii zapasowych wszystkich ważnych plików.

Kopia zapasowa umożliwia odzyskanie danych nawet wtedy, gdy stracimy dostęp do oryginalnego urządzenia. Idealnym wyborem jest automatyczny backup , który odbywa się w tle, nie wpływając na codzienną pracę. Dane można przechowywać w chmurze lub na własnym serwerze – ważne, aby miejsce przechowywania było oddzielne od środowiska roboczego i zabezpieczone przed atakami.

Dbając o te cztery główne elementy: antywirus, aktualizacje, segmentację sieci i kopie zapasowe, możemy znacznie zwiększyć odporność naszej organizacji na ataki ransomware i innych rodzajów zagrożeń cybernetycznych.

Firma IT Leader oferuje kompleksową, ekspertową pomoc w zakresie zabezpieczenia danych klientów. Dzięki naszej wysokiej jakości obsłudze i nowoczesnym rozwiązaniom technologicznym, nasz klienci nie muszą obawiać się utraty ważnych informacji w przypadku infekcji komputera przez zagrożenia takie jak ransomware czy inne formy ataków cybernetycznych.

Dbamy o to, by infrastruktura IT każdej firmy była bezpieczna, odporna na ataki oraz łatwa w zarządzaniu. Nasza oferta obejmuje m.in. konfigurację systemów antywirusowych, segmentację sieci, tworzenie kopii zapasowych oraz doradztwo w zakresie bezpieczeństwa informatycznego.

Aby poznać więcej szczegółów na temat sposobów zabezpieczenia danych przed zagrożeniami internetowymi, zachęcamy do zapoznania się z innymi artykułami dostępne na naszym blogu. Tam znajdziecie Państwo cenne informacje dotyczące:

- zabezpieczeń styku z Internetem,

- podnoszenia świadomości pracowników w kwestiach bezpieczeństwa IT,

- skutecznego tworzenia kopii zapasowych w firmie.

Z nami bezpieczeństwo staje się prostsze – skontaktujcie się z nami, aby omówić indywidualne potrzeby Waszej organizacji.